(с) Peter Gubarevich 2010

Защита от компьютерных вирусов, "троянских коней" и прочей дряни сильно зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все логины делятся на две категории - административные, предназначенные для установки программ и настройки системы; и ограниченные, предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в ICQ? Входи обычным пользователем.

У обычных пользователей прав на инсталляцию программ нет, за счёт чего они работают весьма безопасно - что-то напортачить и сломать систему не получится. С вирусами та же песня, вирус - это не чёрная магия, а программа. Просто компьютерная программа. И, если у тебя нет прав на инсталляцию программ, вирус ты тоже себе не подсадишь.

Но есть зловредные программы, которые сохраняются не в системе, а так называемом профиле пользователя, в его рабочей среде. Они запускаются каждый раз при входе этого пользователя в систему. Обычно такие программы "приезжают" на флешках, рассылаются через Skype, получаются по электронной почте, засылаются на компьютер через специальным образом созданные веб-страницы. Для борьбы с ними существует простая и весьма надёжная настройка - политики безопасности Software Restriction Policies (SRP).

Настраивая SRP, мы указываем "белым списком", какие программы и откуда мы разрешаем запускать; все остальные программы будут просто отброшены. Например, мы говорим системе "запускай всё из папок C:\Windows, C:\Program Files, D:\Games, а остальное не надо". В результате, приезжающий на флешке вирус тихо "обламывается", не сумев даже запуститься. Что-то попыталось пролезть с порносайта? Оно просто не запустится, так как сохраняется в папке Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали!

Политики Software Restriction Policies сильно выигрывают по сравнению с тормозяще-навороченными, но очень ненадёжными касперскими-нодами-авастами и прочим хламом. Ловля блох антивирусным монитором - это лотерея, и не факт, что ты в ней выиграешь. А SRP сразу отбросят всё неразрешённое, даже не вникая, что это там было.

SRP не нужно откуда-то скачивать, они уже встроены в следующие системы Microsoft:

- Windows XP Professional, Windows XP Media Center;

- Windows Vista Business, Windows Vista Enterprise & Ultimate;

- Windows 7 Professional, Windows 7 Enterprise & Ultimate;

- Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

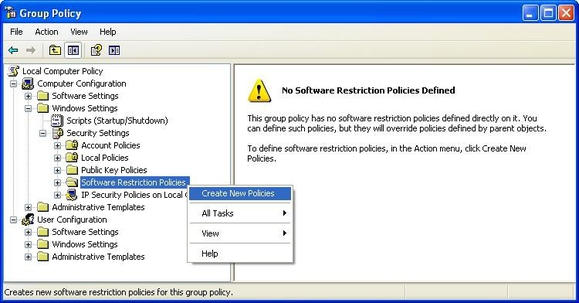

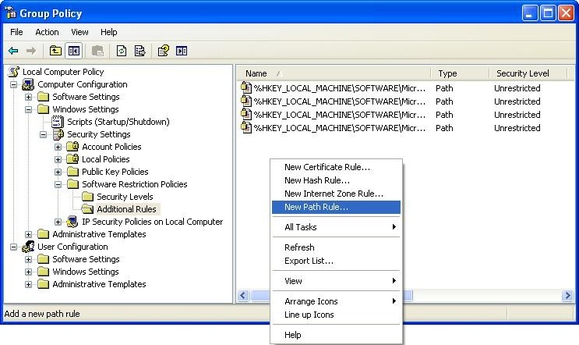

Для включения SRP зайдите в систему с правами администратора и выполните команду Start -> Run -> gpedit.msc . В разделе Computer Configuration раскройте папку Windows Settings -> Security Settings -> Software Restriction Policies.

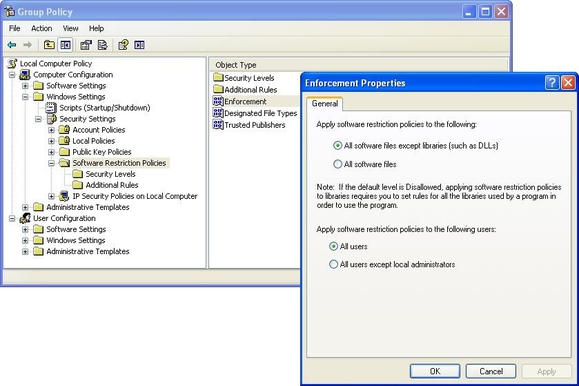

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика включена, теперь выполним несколько настроек. Выполните двойной щелчок по значению Enforcement и укажите "Apply to: All software except libraries" и "Apply to: All Users". Тем самым, проверке будут подлежать только программы (без библиотек), защищены будут все пользователи (включая администраторов):

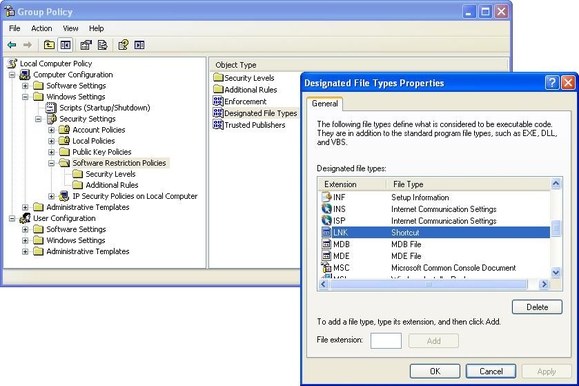

Выполните двойной щелчок по значению Designated File Types и удалите расширение LNK из списка, чтобы не блокировались ярлыки:

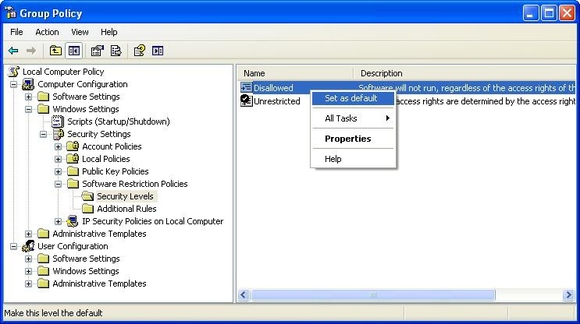

Раскройте подпапку Security Levels и укажите политику Disallowed в качестве основной. Именно так включаются строгие правила "белого списка":

В подпапке Additional Rules с самого "рождения" политик указывается, что папки Program Files и Windows разрешены для запуска программ. Это хорошо, так как обычные пользователи не имеют права что-либо записывать в эти каталоги. Если желаете, можете добавить дополнительные пути:

Политики настроены. Возможно, придётся выполнить перезагрузку, чтобы они до конца ожили и впервые вступили в силу. Дальнейшие операции будут гораздо проще.

Иногда вам придётся инсталлировать новые программы, обновлять систему. Для этого политики SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить включение/отключение SRP и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00040000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00000000

Создайте ярлыки на эти файлы на рабочем столе Администратора. Инсталляция новых программ усложняется лишь ненамного:

- отключаем защиту SRP ярлыком SRP Disable;

- инсталлируем программу или выполняем обновление системы;

- снова включаем SRP ярлыком SRP Enable. Вуаля.

И для тех, кто освоится с таким режимом работы и захочет дополнительно заморочиться: вручную отключенную защиту SRP можно включать автоматически, настроив силовое применение политик через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed.

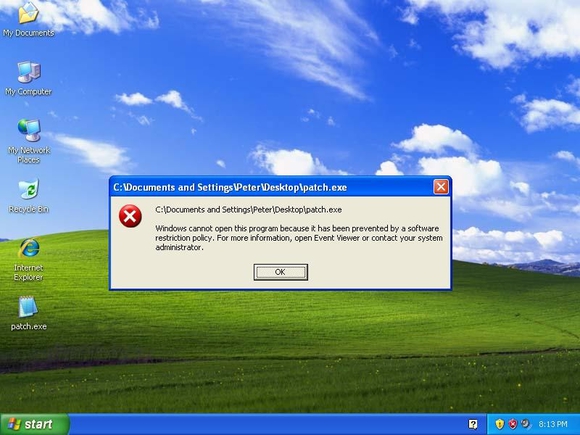

Приятного просмотра большого сообщения об ошибке при попытке запустить вирус или другую нежелательную программу!

*** Запись содержит 7 фотографий экрана и один логотип.

Если что-то не показывается, обновите страницу.

Да. Причём, один вопит о вирусе, пока второй молчит. И наоборот.

- установить какую-либо антивирусную программу, которая резко тормознёт всю систему, а защищать всё равно не будет.

Любую, они все - одинаковое дерьмо.

Вот с этим я согласен... Они необычайно прожорливы...

- установить какую-либо антивирусную программу, которая резко тормознёт всю систему, а защищать всё равно не будет.

Любую, они все - одинаковое дерьмо.

- Воспользоваться помощью извне. От человека, который на этом зубы съел.

Но некоторые почему-то упорно считают, что сложный программно-аппаратный комплекс, который называется "компьютер", управляется легко и без обучения..

Там всё просто.

Сто процентов непредпринятых попыток заканчиваются неудачей.

А вот исходя из текста

А то может я чего-то недопонял. Заранее спасибо

Всё получилось. Буду осваивать, благодарю

Тебя что-то задело в моём комментарии?

Тебя что-то задело в моём комментарии? Многое не знаешь на эту тему пожалуй.

Рассказываю. Допустим я написал вирус и запихнул его в exe файл. При запуске этого файла, вирус прописывается в реестре и начинает свою зловредную деятельность. НО!